파일이 바이러스에 감염되었거나 바이러스로부터 안전한지 여부를 결정하면 안티 바이러스의 절반이 감염된 것으로 표시되고 다른 절반은 감염된 것으로 표시되면 전체 검사 결과가 실망 스러울 수 있습니다.

ThreatExpert와 같은 온라인 샌드 박스 서비스를 사용하여 반 감지 된 파일을 분석 할 수 있지만 보고서는 프로그램이 시작될 때만 동작을 표시하며 옵션이 활성화되어 있거나 프로그램의 단추를 클릭 할 때 수행되는 동작을 알려주지 않습니다. .

이것은 Sandboxie와 같은 샌드 박스 소프트웨어가 안전하거나 감염된 상태에서 컴퓨터의 모든 프로그램을 실행할 수있게함으로써 변경 사항이 컴퓨터에 영향을 미치지 않음으로써 작동합니다.

Sandboxie는 주로 격리 된 공간에서 프로그램을 실행하여 컴퓨터를 안전하게 유지하는 데 사용되지만 프로그램의 동작을 분석하는 데에도 사용할 수 있습니다. 다음은 Sandboxie에서 실행되는 프로그램으로 컴퓨터 시스템의 변경 사항을 조사하는 두 가지 방법입니다.

버스터 샌드 박스 분석기를 사용한 자동 분석

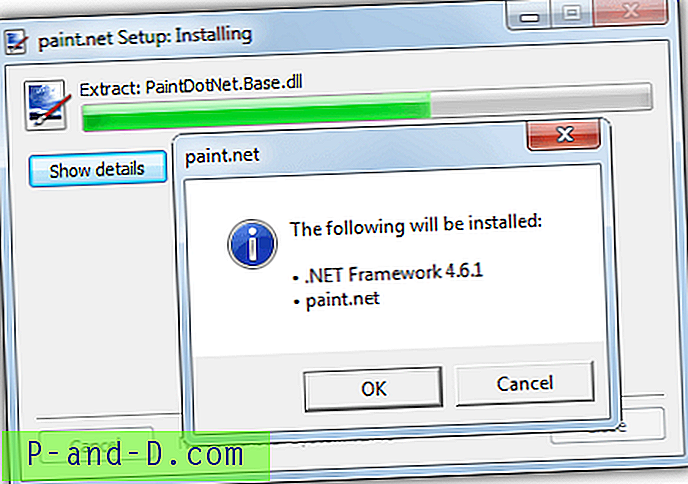

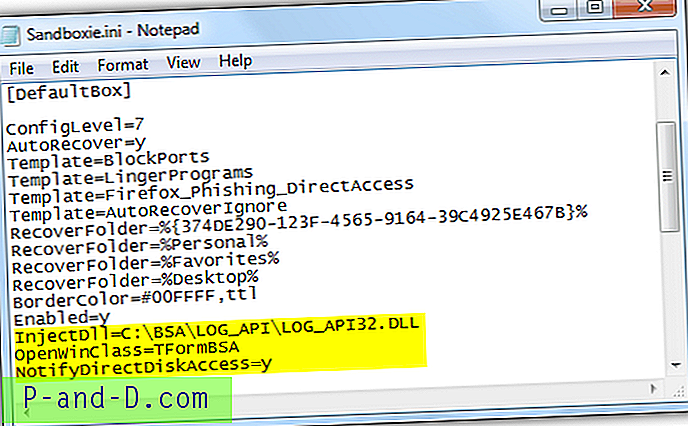

버스터 샌드 박스 분석기 (BSA)는 샌드 박스 내에서 실행되는 모든 프로세스의 동작을 감시하는 데 사용할 수있는 무료 도구입니다. BSA는 휴대용 소프트웨어이지만 즉시 작동하지 않으며 Sandboxie의 INI 구성 파일에 3 줄을 추가하여 BSA DLL 파일을로드하려면 수동으로 한 번 구성해야합니다.

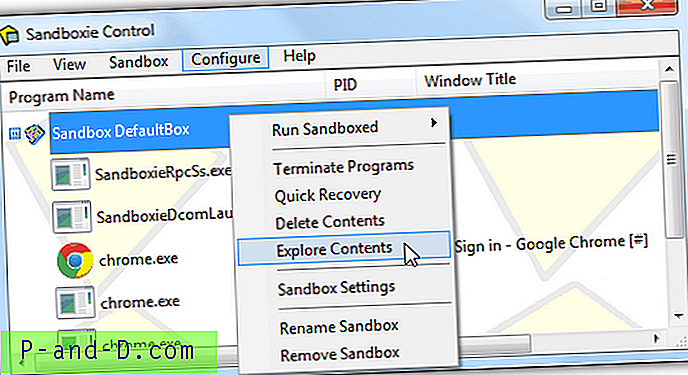

공식 웹 사이트에서 정확한 설치 지침을 따르려면 Buster Sandbox Analyzer 폴더를 C : \ 드라이브의 루트로 추출해야합니다. 이 작업이 완료되면 C : \ bsa 폴더에서 BSA.EXE 실행 파일을 실행하면 샌드 박스 폴더의 경로를 입력하여 샌드 박스의 샌드 박스 폴더 위치를 확인해야합니다. 위치를 확인하려면 알림 영역에서 노란색 연 트레이 아이콘을 두 번 클릭하여 Sandboxie Control을 열고 프로그램을 끌어 샌드 박스 DefaultBox에 놓으십시오. 이제 Control 창에서 Sandbox DefaultBox를 마우스 오른쪽 버튼으로 클릭하고“Explore Contents”를 선택하십시오.

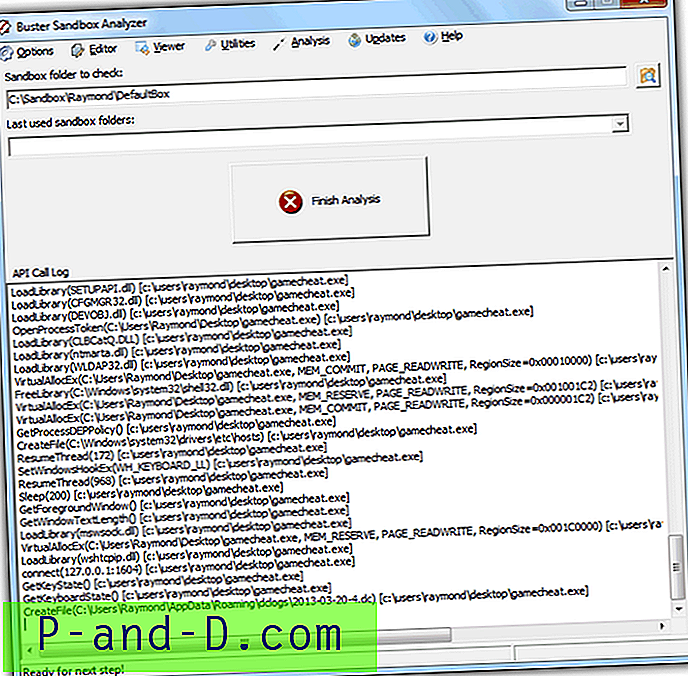

샌드 박스 경로가 포함 된 탐색기 창이 열리고이를 "샌드 박스 폴더로 검사하여 복사하여 붙여 넣을 수 있습니다". Buster Sandbox Analyzer에서 분석 시작 버튼을 클릭하면 이제 Sandboxie에서 분석하려는 프로그램을 실행할 수 있습니다. 프로그램이 Sandboxie에서 실행되면 BSA의 API 호출 로그 창이 정보로 채워지는 것을 볼 수 있습니다.

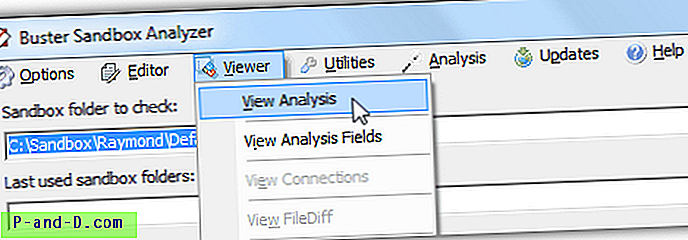

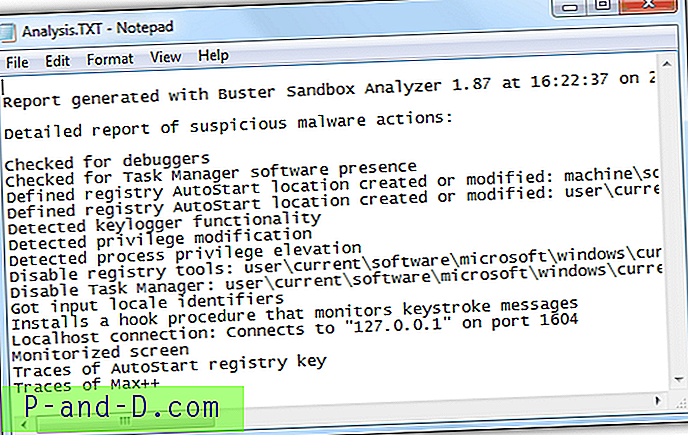

프로그램 테스트를 마치고 프로그램 동작을 분석하려면 먼저 마우스 오른쪽 버튼을 클릭하고 "프로그램 종료"를 선택하여 Sandboxie Control에서 프로세스를 종료해야합니다. 버스터 샌드 박스 분석기로 돌아가서 분석 완료 버튼을 클릭하십시오. 메뉴 표시 줄에서 뷰어를 클릭하고 분석보기를 선택하십시오. Sandboxie에서 실행 한 프로그램의 작업에 대한 자세한 보고서를 보여주는 분석 텍스트 파일이 열립니다.

아래 스크린 샷은 DarkComet RAT에서 만든 작업의 예입니다. 디버거, 작업 관리자 소프트웨어 존재 여부, 레지스트리에서 자동 시작 생성, 키 입력 기록, 권한 상승, regedit 및 작업 관리자 비활성화 및 포트 번호로 원격 호스트에 연결합니다.

추가 정보 : 일부 악성 코드는 디버깅 도구 또는 가상 머신에서 실행될 때 자동으로 종료되는 안티 디버거 기능을 갖추고있어 분석을 방지하거나 경험이 부족한 사용자가 파일이 안전하다고 생각하도록 속입니다. Buster Sandbox Analyzer는 멀웨어가 디버거로 인식하지 못하도록 한 달에 한 번 이상 업데이트되기 때문에 확실히 게임보다 앞서 있습니다.

버스터 샌드 박스 분석기 다운로드

수동 분석

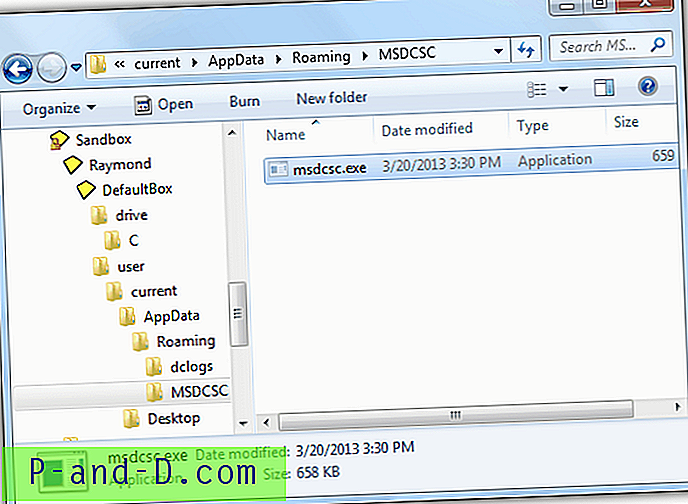

타사 도구를 사용하지 않고도 Sandboxie에서 프로그램의 동작을 수동으로 분석 할 수 있지만 Buster Sandbox Analyzer를 사용하는 것과 비교하여 자세한 분석을 얻을 수는 없습니다. 샌드 박스 응용 프로그램이 추가 파일을 하드 드라이브에 드롭하도록 프로그램되어 있는지, 레지스트리에 자동 시작 값을 추가했는지 쉽게 확인할 수 있습니다. 이는 프로그램이 악성인지 확인하기에 충분한 증거입니다.

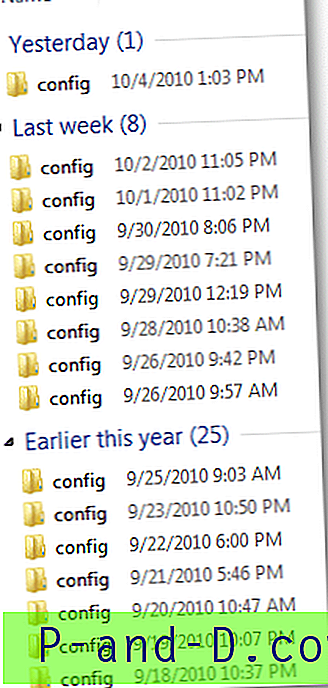

파일 변경 사항을 보려면 Sandboxie Control 창에서 DefaultBox를 마우스 오른쪽 버튼으로 클릭하고 "내용 탐색"을 선택하거나 C : \ Sandbox \ [사용자 이름] \ DefaultBox \로 직접 이동하십시오. "드라이브"또는 "사용자"와 같은 폴더가 표시되면 샌드 박스 응용 프로그램이 하드 드라이브에 일부 파일을 생성했음을 의미합니다. 일부 파일이 표시 될 때까지 폴더에 계속 액세스하십시오. 아래는 데스크톱에서 실행 된 샌드 박스 응용 프로그램이 현재 사용자의 응용 프로그램 데이터 폴더에 다른 복사본을 만드는 의심스러운 동작의 예입니다.

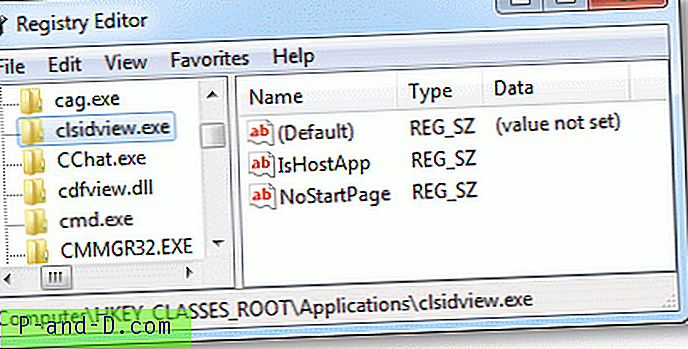

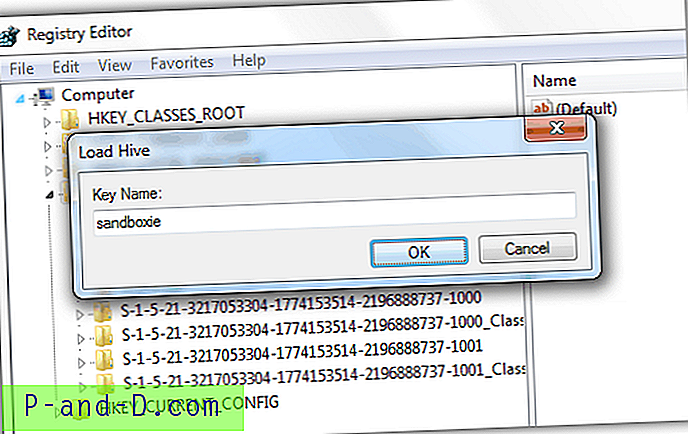

레지스트리 변경 사항을 분석하려면 먼저 Sandboxie Control에서 프로그램을 종료해야합니다. WIN + R을 눌러 실행 창을 열고 regedit 를 입력 한 후 확인을 클릭하십시오. HKEY_USERS 레지스트리 폴더를 두 번 클릭하여 확장하고 메뉴 표시 줄에서 파일을 클릭 한 후 하이브로드를 선택하십시오. C : \ Sandbox \ [UserName] \ DefaultBox \로 이동하여 파일 확장자없이 RegHive 를 엽니 다. 쉽게 식별 할 수 있도록 키 이름에 sandboxie와 같은 것을 입력하고 확인을 클릭하십시오.

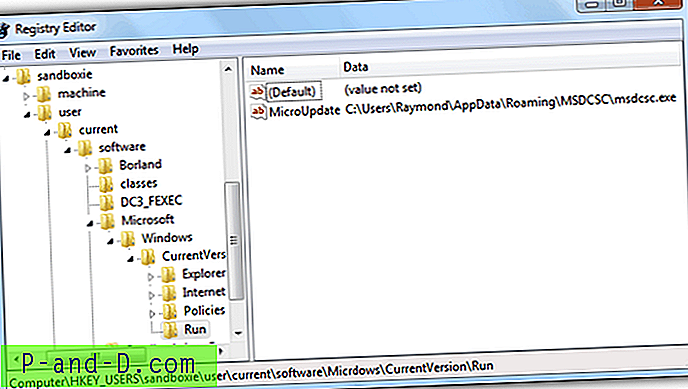

키 이름에 대해 이전에 설정 한 이름의 다른 레지스트리 폴더가 HKEY_USERS 끝에 추가됩니다. 이제 레지스트리 폴더를 확장하여 추가 또는 변경되는 값을 분석 할 수 있습니다.

위의 샘플 스크린 샷에서 볼 수 있듯이 Sandboxie의 샌드 박스 응용 프로그램은 레지스트리의 현재 사용자에게 자동 시작 값을 추가하여 사용자가 로그인 할 때 응용 프로그램 데이터 폴더에 놓인 파일을 실행했습니다. 경험이있는 컴퓨터 사용자 지식은 샌드 박스 응용 프로그램의 동작이 악의적 일 가능성을 평가할 수 있으며 X-Ray를 사용하여 파일을 바이러스 백신 분석가에게 보내 결과를 확인할 수 있습니다.