FTP 프로토콜은 오랫동안 사용되어 왔으며 오늘날 웹 서버에 파일을 업로드하는 데 여전히 일반적으로 사용되고 있습니다. FTP는 데이터가 일반 텍스트로 전송되어 패킷 스니퍼에서 직접 읽을 수 있기 때문에 안전하지 않은 것으로 잘 알려져 있습니다. 이는 FTP 클라이언트 소프트웨어가 FTP 서버에 대한 연결을 시작할 때 사용자 이름 및 비밀번호가 포함 된 FTP 로그인 정보가 패킷 스니퍼에 의해 캡처 될 수 있음을 의미합니다. 안전하지 않은 FTP 대신 SFTP 또는 FTPS 프로토콜을 사용하여 FTP에서 암호화를 사용할 수 있습니다.

FTP는 로그인 정보를 일반 텍스트로 공개 할뿐만 아니라, 클라이언트와 서버간에 전송 된 파일을 패킷 스니퍼로 가로 채서 재 조립하여 FTP 서버에서 업로드 또는 다운로드중인 파일을 표시 할 수 있습니다. 이것은 관리자가 네트워크 트래픽 감사 중에 회사 기밀 파일의 무단 전송을 감지하는 데 유용하지만 악용 될 수도 있습니다. 여기에서는 FTP를 통해 전송되는 파일을 재구성 할 수있는 5 개의 무료 패킷 스니핑 프로그램을 보여줍니다. 1. 인터셉터 -NG

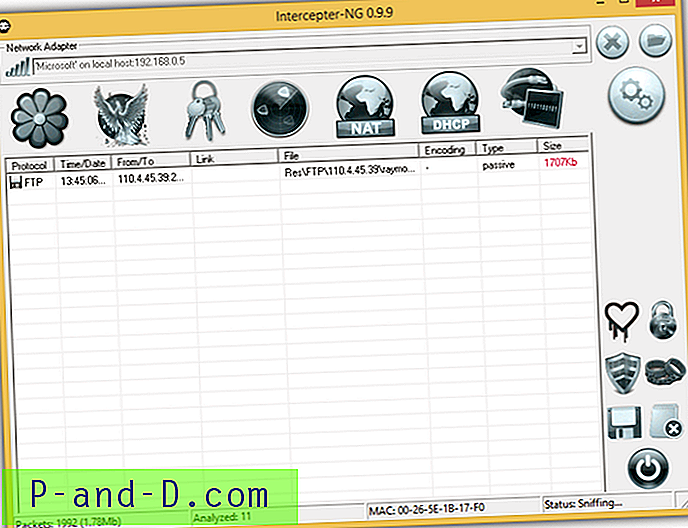

Intercepter-NG는 FTP 프로토콜로 전송 된 파일을 재구성 할 수있는 네트워크 툴킷입니다. FTP 외에 HTTP \ IMAP \ POP3 \ SMTP \ SMB 프로토콜의 파일 재구성도 지원합니다. 파일 재구성 이외에도 Intercepter-NG는 채팅 메시지 및 비밀번호 해시를 스니핑하고 원시 패킷을 캡처하며 Heartbleed, SMB Hijack, HTTP Injection, ARP 스푸핑 등과 같은 몇 가지 익스플로잇을 수행 할 수 있습니다.

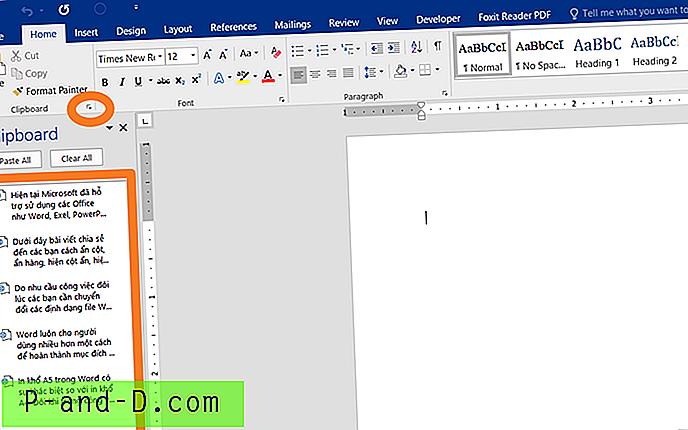

네트워크 패킷 스니핑을 시작하고 FTP로 전송 된 파일을 재구성하려면, 우선 왼쪽 상단에있는 네트워크 어댑터 아이콘을 클릭하여 스니핑에 사용할 인터페이스를 선택하는 것이 중요합니다. 클릭하면 이더넷과 Wi-Fi간에 전환됩니다. 그런 다음 드롭 다운 메뉴를 클릭하여 활성 어댑터를 선택한 다음 재생 아이콘을 클릭하여 스니핑을 시작하십시오. " 부활 모드 "로 이동하면 재구성 된 파일이 여기에 나열됩니다.

인터셉터 -NG 다운로드

2. SoftPerfect 네트워크 프로토콜 분석기

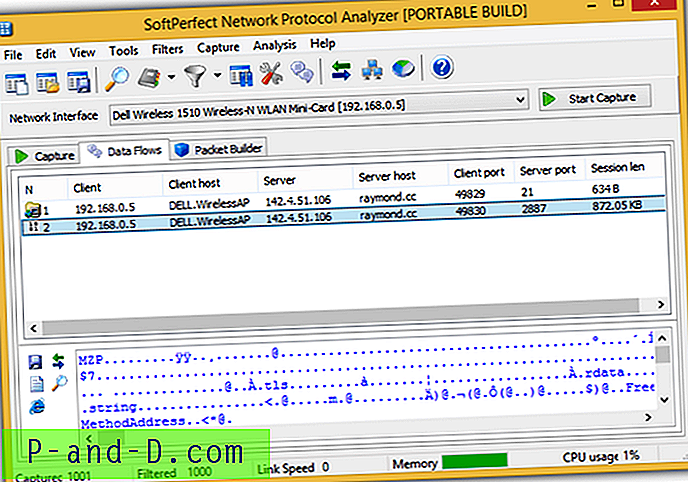

SoftPerfect Network Protocol Analyzer는 네트워크 연결을 분석하고 디버깅하기위한 무료 패킷 스니퍼입니다. 패킷의 파일을 자동으로 재 조립하는 방법은 제공되지 않지만 몇 단계 만 거치면 파일을 재구성하는 것이 얼마나 쉬운 지 보여줍니다. 첫 번째 단계는 현재 패킷을 감지하기 위해 사용중인 네트워크 인터페이스를 선택하고 캡처 시작 버튼을 클릭하는 것입니다. 패킷 캡처를 마치면 메뉴 표시 줄에서 캡처를 클릭하고 TCP 세션 재구성을 선택하면 데이터 흐름 탭으로 이동합니다.

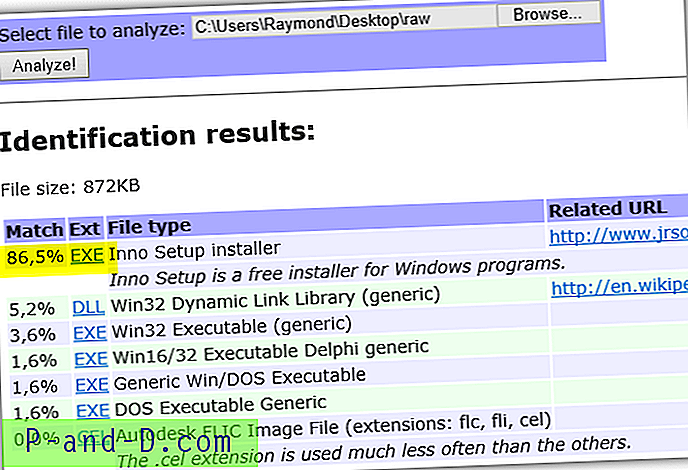

서버 포트와 세션 길이를 기록해 두십시오. 포트 21 다음에 더 큰 크기의 세션 길이가 보이면 파일이 전송 중일 수 있습니다. 데이터 흐름을 선택하고 왼쪽 하단에있는 저장 아이콘을 클릭 한 다음“원시 데이터로 저장”을 선택하십시오. 그런 다음이 문서에서 언급 한 도구를 사용하여 파일 형식을 식별 할 수 있습니다. 또는 파일이 상대적으로 작은 경우 파일을 온라인 TrID 파일 식별자에 업로드하여 파일 형식을 식별 할 수 있습니다.

고급 사용자는 "MZA"를 표시하는 처음 몇 바이트가 실행 파일임을 즉시 알 수 있습니다.

SoftPerfect 네트워크 프로토콜 분석기 다운로드

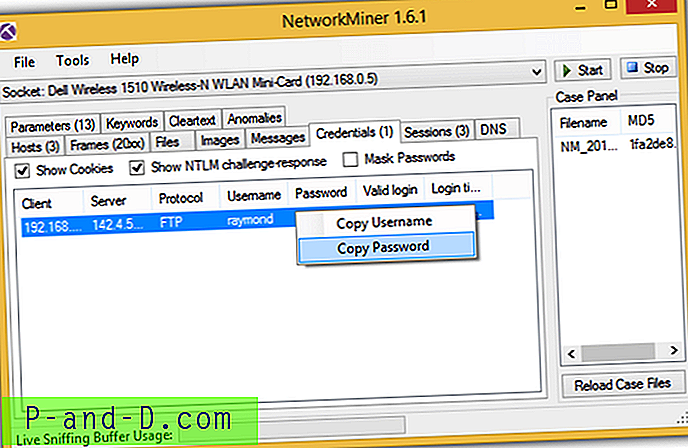

3. NetworkMiner

NetworkMiner는 실제로 매우 강력한 네트워크 법의학 분석 도구이며 WireShark에 비해 사용자에게 친숙합니다. 파일 재구성은 이더넷 어댑터에서 잘 작동하지만 무선 캡처에는 AirPcap 어댑터가 가장 잘 작동해야하지만 내부 무선 어댑터는 캡처 된 패킷에서 파일을 재구성하지 못할 가능성이 높습니다. 그러나 로그인 자격 증명 추출과 같은 다른 기능은 계속 작동합니다.

NetworkMiner의 또 다른 장점은 WireShark 및 tcpdump와 같은 다른 패킷 캡처 소프트웨어에서 내 보낸 PCAP 파일을 구문 분석 할 수 있다는 것입니다.

NetworkMiner 다운로드

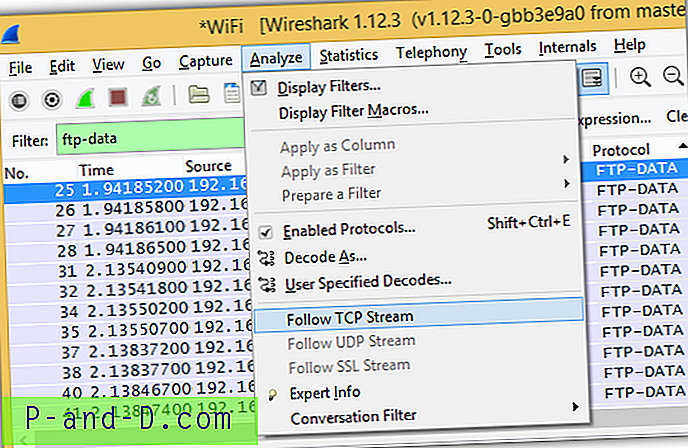

4. 와이어 샤크

Wireshark는 사용자에게 친숙하지 않기 때문에 전문가가 패킷을 캡처하고 분석하는 데 주로 사용하지만 검색 기능을 사용하여 FTP 전송 데이터를 찾고 TCP 스트림을 따라 마지막으로 전체 대화를 저장하는 것이 실제로 쉽다는 것을 알았습니다. 원시 파일.

필터 표시 줄에서 상자에 ftp-data 를 입력하고 Enter를 누르십시오. 메뉴 표시 줄에서 분석을 클릭하고“TCP 스트림 따르기”를 선택하십시오.

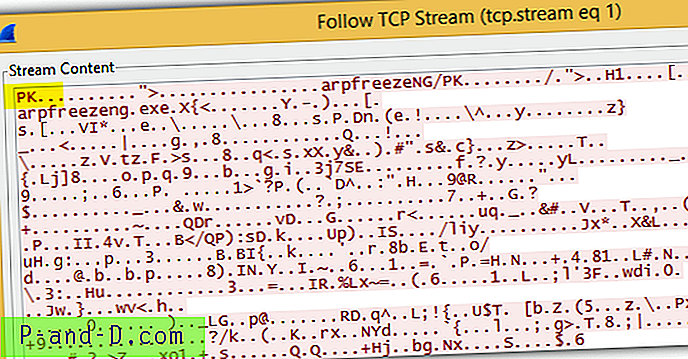

스트림 컨텐츠의 처음 몇 바이트를 기록하여 파일 확장자에 대한 아이디어를 제공하십시오. 아래 예제는 ZIP 파일 형식 인 PK를 보여줍니다. 실제로 파일 헤더에는 arpfreezeNG 인 zip 파일의 파일 이름도 표시됩니다.

파일을 재구성하려면 Raw를 선택하고 다른 이름으로 저장 버튼을 클릭하십시오. 이 파일은 zip 파일이므로 원래 파일 이름을 유지하려면 확장명을 .ZIP로 저장하고 arpfreezeNG.zip으로 저장해야합니다.

Wireshark 다운로드

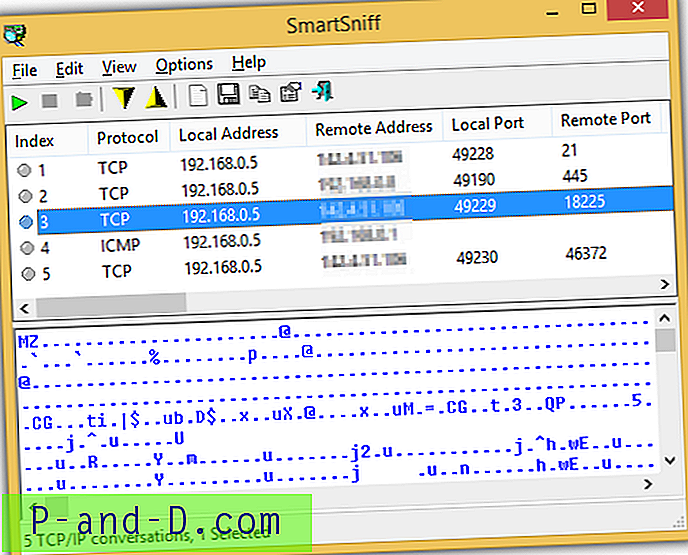

5. SmartSniff

SmartSniff는 Nirsoft에서 만든 무료 패킷 스니퍼이며이 도구에서 발견되는 매우 유용한 기능은 원시 소켓을 사용하고 타사 WinPcap 드라이버없이 캡처하는 기능입니다. 그러나 원시 소켓 방법은 Windows API로 인해 일부 시스템에서 작동하지 않는 것으로 알려져 있습니다. 많은 패킷을 캡처 한 경우 전송 된 파일이 포함 된 패킷 데이터를 찾기가 쉽지 않을 수 있습니다.

위의 스크린 샷에서 볼 수 있듯이 아래쪽 창에 표시된 처음 몇 바이트는 원시 데이터가 실행 파일이라는 힌트를 제공합니다. TCP / IP 스트림을 내보내고 "Raw Data Files – Local (*. dat)"형식으로 저장하려면 Ctrl + E를 누르십시오. .dat 확장명을 .exe로 바꾸면 재구성 된 파일이 나타납니다.

SmartSniff 다운로드