몇 달 전 내 고객 중 한 명이 Google을 통해 웹 사이트에 액세스하면 Firefox에서보고 한 공격 사이트로 자동 리디렉션된다고 알려주었습니다. 그러나 웹 사이트에 직접 액세스하는 데 아무런 문제가 없습니다. 신뢰할 수있는 웹 사이트가 공격 웹 사이트로 리디렉션 될 때 이는 해킹되는 웹 사이트의 표시이며 일부 스크립트는 자동 리디렉션을 생성하도록 수정되었습니다.

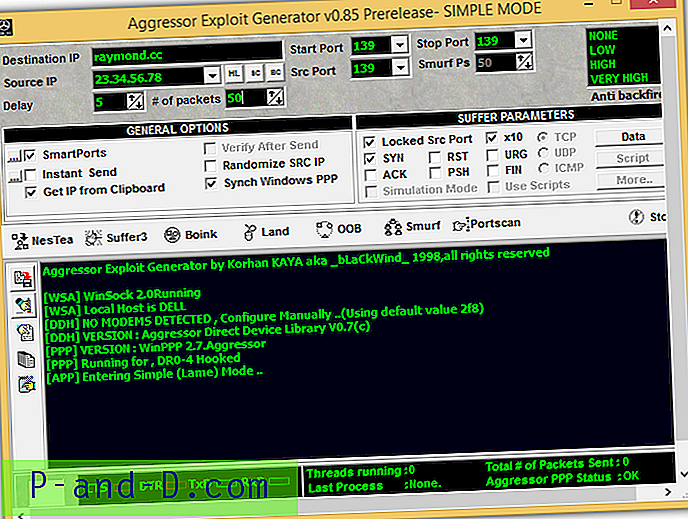

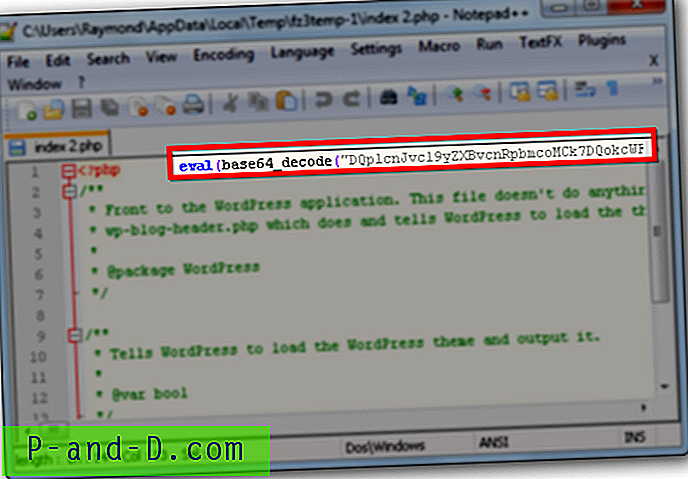

일부 PHP 파일을 볼 때 많은 eval (base64_decode 코드가 추가 된 후

몇 주 후에 모든 Worpdress 웹 사이트가 악성 코드에 다시 감염된 것을 발견했습니다! 내가 이전에 한 것은 리디렉션을 정리하는 것이었지만 악성 코드 삽입의 원인을 자세히 조사하지는 않았습니다. 조사 결과 내 고객 중 한 명이 오늘 최신 버전이 2.8.10 일 때 오래되고 취약한 TimThumb.php 스크립트를 사용하는 테마를 활성화 한 것으로 보입니다. 기존의 tiumthumb.php를 최신 버전으로 교체하면 웹 사이트에 악성 코드가 삽입되는 것을 막을 수 있습니다. 웹 사이트를 정리하기 위해 웹 사이트의 모든 PHP 파일을 자동으로 크롤링하고 알려진 악성 eval base64_decode 코드를 제거 할 수있는 PHP 스크립트를 찾았습니다. 다음은 PHP 파일에 삽입 될 때 악성 코드의 모습입니다. 단일 PHP 파일에 여러 코드가 주입 될 수 있으므로 전체 파일을 확인해야합니다.

임의의 문자와 숫자는 기본 64로 인코딩되며 이러한 서비스를 제공하는 일부 온라인 서비스에서 디코딩 할 수 있습니다. base64를 디코딩 한 후 Yahoo, Google, Bing 등과 같은 검색 엔진에서 온 사람은 자동으로 minkof.sellclassics.com으로 리디렉션됩니다.

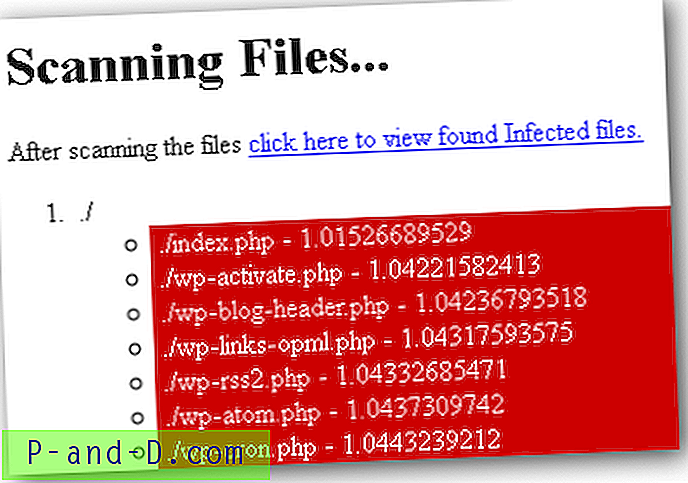

주입 된 악성 base64_decode 코드를 정리하려면 PHP 초보자가 작성한 brilliant cleaner_2.5.php 파일을 도메인의 루트에 업로드 한 다음 웹 사이트에서 스크립트를 실행하면됩니다. 예를 들면 http://www.test.com/cleaner_2.5.php입니다. 스크립트는 PHP 파일에서 탐지 된 악성 코드를 검사하고 제거하기 시작합니다. 클리너 스크립트가 작성한 변경 사항을 되돌릴 수 있도록이 스크립트를 실행하기 전에 웹 사이트 파일을 백업하십시오.

치료 스크립트가 검사를 마치면 감염된 것으로 밝혀진 파일의 양이 표시됩니다. 이 깔끔한 스크립트는 시간과 노력을 절약 해줍니다! 정리 후 WordPress 사용자 및 데이터베이스 비밀번호를 변경해야합니다. 정리 한 후에도 웹 사이트가 계속 해킹되어 원인이 무엇인지 확실하지 않은 경우 공격자가 일부 폴더 안에 일부 파일을 놓아 웹 사이트에 액세스 할 수 있습니다. 스캐너 스크립트를 실행하고 스캔 결과를 스크립트 작성자에게 보낼 수 있습니다  .

.

클리너 스크립트 다운로드 | 스캐너 스크립트 다운로드