Windows 운영 체제에는 약 4 천만에서 5 천만 줄의 코드가 포함되어 있으며 Windows에는 보안 전문가 나 해커가 악용 가능한 백도어를 찾는 데 문제를 일으킬 수있는 프로그래밍 오류가 있습니다. 그렇기 때문에 Windows 운영 체제를 실행하는 컴퓨터, 특히 인터넷에 연결된 컴퓨터가 최신 패치 또는 핫픽스로 항상 최신 상태를 유지해야 안정성과 안정성을 유지하는 것이 매우 중요합니다.

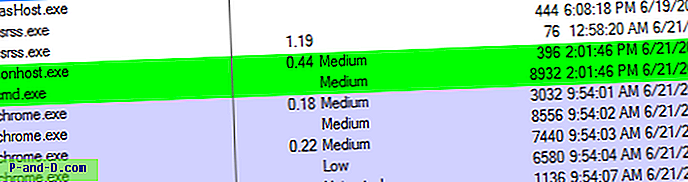

최신 버전의 Windows는 각각 블루 스크린의 죽음으로 컴퓨터를 손상시킬 수있는 원격 공격에 덜 취약하다는 사실을 아는 것이 위안입니다. Windows 95로 돌아가서 시스템 잠금을 유발할 수있는 여러 가지 유형의 서비스 거부 공격이있었습니다. 또한 그 당시 보안 업데이트를 자동으로 확인하고 설치하는 Windows Update에 대해 잘 아는 사용자는 많지 않았으며 대부분의 공격 도구는 피해자의 IP 주소 만 입력하면 초보자도 쉽게 사용할 수 있습니다. Aggressor Exploit Generator라고 불리는 최첨단 Windows 공격 도구조차도 마우스 클릭으로 Windows 95에서 NesTea, Suffer3, Boink, Land, OOB 및 Smurf 공격을 시작할 수있는 간단한 모드를 가지고 있습니다.

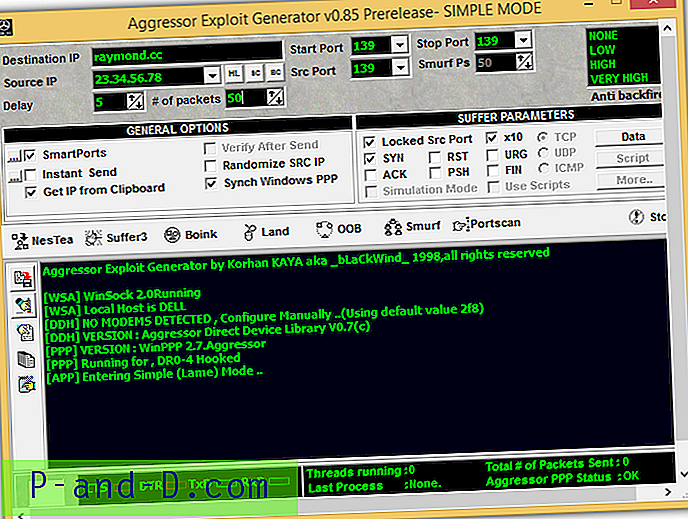

Windows 95에서 충돌 할 수있는 모든 DoS 도구는 Windows 98에서 수정되었지만 큰 IGMP 패킷에 취약했습니다. Misoskian이 만든 IGMP Nuker는 누구나 원격 컴퓨터의 IP 주소를 입력하여 누구나 Windows 98 시스템을 중단시키는 데 사용할 수 있습니다.

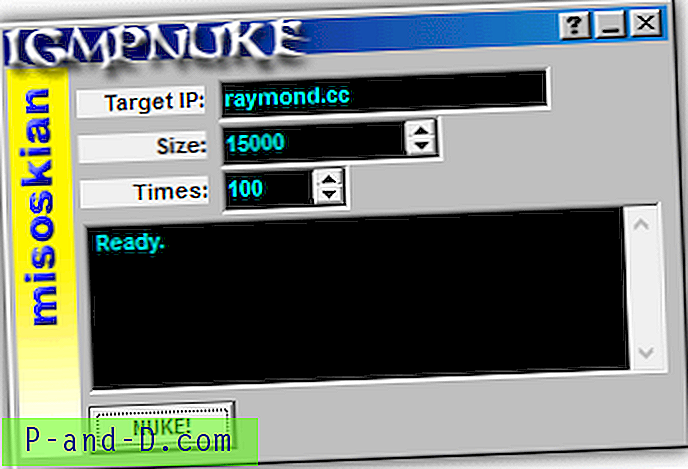

Windows XP는 나중에 나왔지만 핵 공격을 피할 수는 없었습니다. Zamolx3는 IP 주소와 컴퓨터 이름 만 지정하여 특수하게 조작 된 SMB 요청을 XP 컴퓨터에 전송하여 Windows XP를 블루 스크린으로 쉽게 중단시키는 개념 증명 도구를 만들었습니다. SMBDie에는 NETBIOS 이름 인 추가 정보가 필요하지만 -a 스위치를 사용하여 IP 주소를 ping하면 쉽게 얻을 수 있습니다. 어쨌든 서비스 팩이 설치되지 않은 Windows XP를 실행하는 컴퓨터는이 공격에 취약합니다.

Windows XP는 나중에 나왔지만 핵 공격을 피할 수는 없었습니다. Zamolx3는 IP 주소와 컴퓨터 이름 만 지정하여 특수하게 조작 된 SMB 요청을 XP 컴퓨터에 전송하여 Windows XP를 블루 스크린으로 쉽게 중단시키는 개념 증명 도구를 만들었습니다. SMBDie에는 NETBIOS 이름 인 추가 정보가 필요하지만 -a 스위치를 사용하여 IP 주소를 ping하면 쉽게 얻을 수 있습니다. 어쨌든 서비스 팩이 설치되지 않은 Windows XP를 실행하는 컴퓨터는이 공격에 취약합니다.

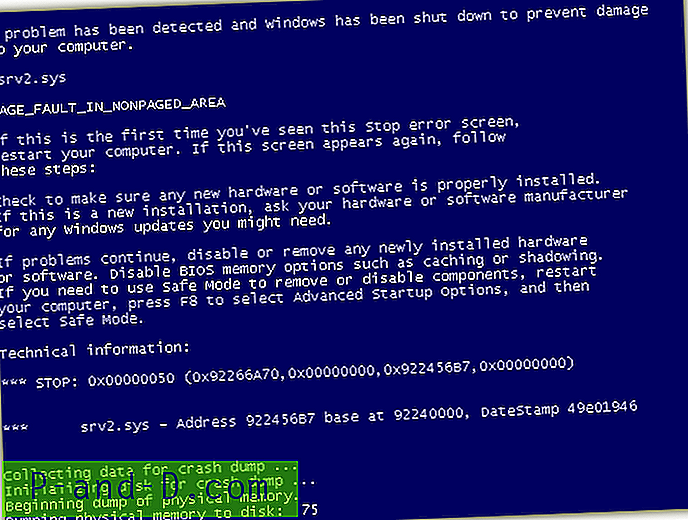

대부분의 사람들은 그래픽 사용자 인터페이스가 멋지지만 Windows Vista가 안정적이지 않다는 데 동의합니다. SMBDie 공격으로부터 안전하지만 불행히도 최신 SMB2.0에는 BSOD를 일으킬 수있는 다른 취약점이 있습니다. Windows Vista를 실행하는 피해자의 컴퓨터에 패치가 설치되어 있지 않고 Windows 방화벽이 비활성화 된 경우 srv2.sys로 발생한 오류 PAGE_FAULT_IN_NONPAGED_AREA가 포함 된 블루 스크린이 나타납니다.

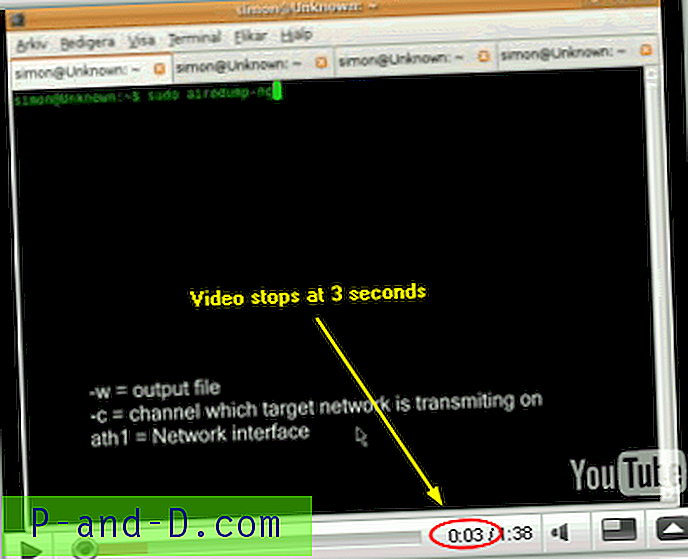

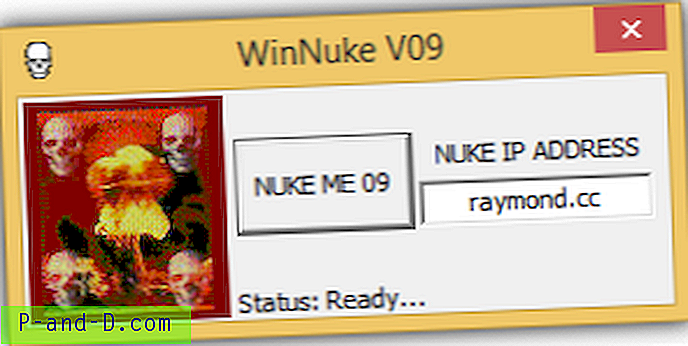

원래 공격 스크립트는 Python으로 작성되었습니다. Windows에서 스크립트를 실행하는 것은 ActivePython을 설치하는 것만 큼 쉽습니다. 스크립트를 편집하여 IP_ADDR을 희생자의 IP 주소로 바꾸고 변경 사항을 저장 한 후 실행하십시오. 사용하기 쉬운 Windows 바이너리 버전이 많이 있지만 여전히 사용 가능한 버전은 www.illmob.org의 SMB2Nuke입니다. 기존의 WinNuke 도구와 마찬가지로 피해자의 IP 주소를 입력하고 버튼을 클릭하여 공격을 시작하십시오.

새로 업데이트 된 Windows Vista는 아직 업데이트되지 않았지만 SMB 2.0 핵에 취약하지만 기본적으로 켜져있는 Windows 방화벽은 공격으로부터 보호 할 수 있습니다. Microsoft Security TechCenter에서 공식 업데이트 MS09-050을 다운로드 할 수 있습니다. RC (Release Candidate) 버전 만 영향을 받기 때문에 Windows 7은 대부분 SMB2.0 공격으로부터 안전합니다.

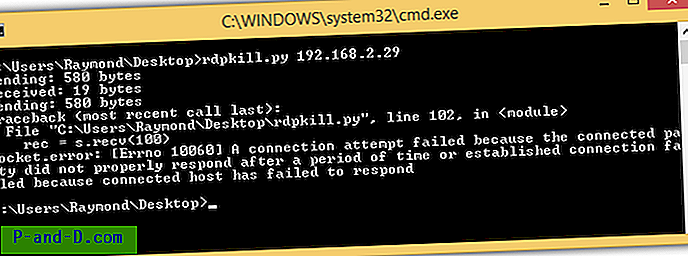

모든 버전의 Windows에 보안 취약점이 존재하지만, 누군가가 그것을 악용 할 수있는 곳에서 공개 된 개념의 증거가없는 한 운영 체제는 이러한 공격에 대해 매우 안전합니다. 2012 년 보안 연구원 Luigi Auriemma가 원격 데스크톱에서 취약점을 발견 한 사례가있었습니다. 다른 사람이 코드를 잡고 Python Pro에서 개념 증명 도구를 출시했습니다.

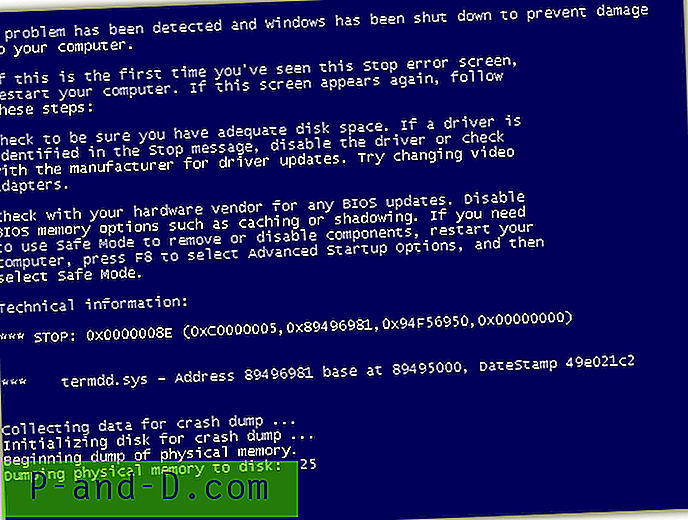

illmob.org는 Windows 실행 프로그램을 통해보다 쉽게 공격을 실행할 수 있도록했습니다. 원격 데스크톱이 활성화 된 컴퓨터의 IP 주소를 다운로드하여 실행 한 후 "Nuke it!"을 클릭하십시오. 단추. 피해자의 컴퓨터는 영향을받는 파일 termdd.sys와 관련된 에러를 표시하는 블루 스크린을 즉시받습니다. termdd.sys 파일은 원격 데스크톱 서버 드라이버이므로 원격 데스크톱으로 인해 블루 스크린이 발생했음을 암시합니다.

Windows XP, Vista 및 7은 MS12-020 공격에 취약합니다. 어떤 이유로 컴퓨터가 완전히 최신 상태가 아닌 경우 공식 Microsoft 웹 사이트에서 MS12-020 패치를 수동으로 다운로드하여 설치할 수 있습니다.

최종 참고 사항 : 알 수 있듯이 Windows 운영 체제를 최신 상태로 유지하는 것은 알려진 취약점의 공격을 방지하는 데 필수적입니다. 또한 타사 소프트웨어도 항상 최신 상태인지 확인해야하며 악성 소프트웨어로부터 컴퓨터를 보호하는 우수한 바이러스 백신 소프트웨어도 마찬가지로 중요합니다.